文章段落

Google Cloud Platform(GCP)的資安防禦服務真的能有效抵擋駭客或減輕 DDoS 攻擊嗎?針對不同的防禦面向該選擇那些工具?不同的工具又該如何組合?跟著 Cloud Ace 專業架構師的一起了解 GCP 資安服務的4大面向與企業常用的2大架構吧。

GCP 雲端資安基礎:Google 共同責任模型

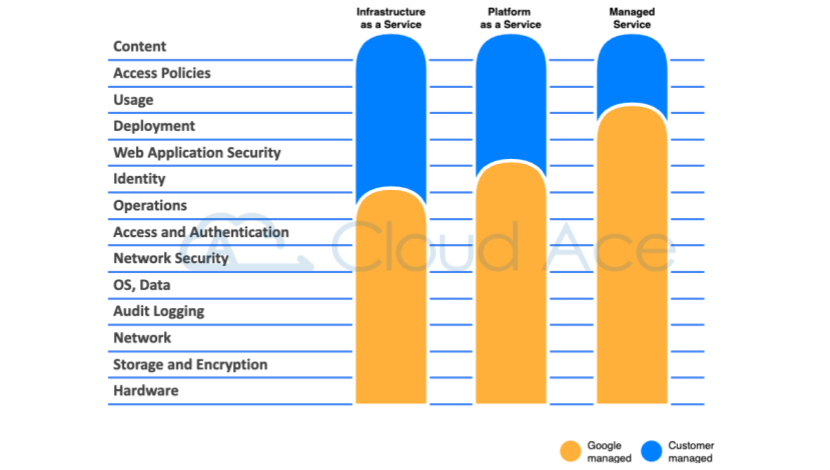

在雲端環境的安全性上,Google 主張要由客戶與他們共同維護及分擔責任。會有這樣的主張是因為在資安議題上,有許多風險是來自客戶的軟體設計本身,Google 很難全方位地把控這些潛在的危險因素。畢竟防禦機制越安全,自身限制就越多,如果今天 Google 強硬規範使用者的部署環境,那將導致非常大量的用戶受到阻礙。

在這樣的前提下, Google 提出了共同責任模型(Shared Responsibility Model),將雲端資安切分成由 Google 負責的基礎環境安全,與由客戶負責的軟體服務安全兩塊。透過共同責任模型的劃分,我們可放心把所有基於雲端基礎建設的安全控管交給 Google,自己只需將精力放在補足軟體應用需要的安全措施上。而這些措施大多可透過 Google Cloud Platform(GCP)提供的服務來達成。所以下文將帶大家了解 Google 在雲端基礎建設的安全上做了哪些措施,並提供了哪些服務協助我們建構安全的資安環境。

6大 GCP 雲端基礎建設面的資安防禦

GCP 的雲端基礎建設設計採多層次的深度防禦策略,針對下文的六大底層面執行嚴謹的資安控管與持續性優化。透過將雲端服務建構在這些基底上,GCP 所提供的服務在根本上就能於不同層面擁有扎實的防禦基礎,維持高水準的安全品質。

資料中心硬體環境

為有效控管硬體層面的細節,Google 除了自行設計與建設資料中心,從晶片到網路傳輸設備也都力求客製化把關,竭盡所能減少中間供應商的介入。在資料中心的人事管理上,也僅允許極少數的 Google 員工進出,避免人為的危險因素產生。

全球專線網路系統

我們都知道遍佈全球的海底專線是 GCP 的一大優勢,海地專線除了可確保高速的資料傳輸,也能避免惡意人士的接觸。此外,GCP 也以專門的 Google Frontend End(GFE)作為網際網路窗口,替所有從外部來的流量執行自動化檢測,以減少惡意流量,如分散式阻斷攻擊(Distributed Denial of Service, DDoS)對後端服務的影響。

分散式服務部署

Google 為避免地域性事件導致服務中斷或危及資安,其服務除了採用分散式架構,也部署到全球的資料中心。而為了有效溝通這些分散式服務,服務間的資料傳輸皆採遠端過程調用協定(Remote Procedure Call, RPC),並透過自行研發的 ALTS(Application Layer Transport Security)系統進行認證與加密保護。

用戶登入驗證

要使用 GCP 服務需先擁有 Google 管理的帳號,也就是 Gmail 或 GWS 帳號。而在帳號的登入驗證作業中,Google 也預設了很多方法辨明用戶身份。像登入的來源設備是否已知、登入的來源位置是否相似,和 MFA(Multi-Factor Authentication)等門檻增強對帳號的保護。

資料拆分儲存

當我們將資料以任何管道存入 GCP 的儲存空間時,系統皆會將資料拆分為多個資料塊(Data Chunk),並針對所有資料塊進行 AES256(Advanced Encryption Stadard)加密,最後分散存放位置。這樣的處理可確保資料中心內外部的人皆無法直接獲取資料全貌。

員工資安訓練

除了上述針對雲端基礎建設的控管措施外,Google 對員工的資安訓練也融入在公司文化中。Google 在任用員工前皆會依據其錄取的職位敏感性對員工進行深入的背景調查,以判斷任用的合適性,避免資料外洩的疑慮。此外,Google 也將資安意識融入到產品的開發與維運上,所以我們在使用 GCP 服務時,建議先了解當中細膩的授權與管理機制。

4大常見 GCP 雲端資安服務

在了解 Google 針對雲端基礎建設的資安控管後,相信大家對 Google 所負責的部分已不再有疑慮。接下來我們接著了解,在用戶該負責的資安範疇裡,GCP 又提供了哪些服務來協助我們打造安全的雲端應用環境。

身份情境控管

如上所述,GCP 是透過 Gmail 或 GWS 帳號(使用者或群組)進行用戶的身份驗證,此外,GCP 也支援透過 Service Account 來給予執行程式身份,使各項服務能識別執行程式所擁有的權限。

而用戶權限的判讀則是透過 IAM(Identity and Access Management)賦予的角色,來驗證其是否具有操作雲端資源的權限。我們可藉由將權限角色設定於不同的資源層級(Resource Hierarchy),規劃對應資源的可存取範圍。例如透過在 Cloud Storage 的 ACL(Access Control List)上給予用戶可存取的 IAM 角色,指定其對特定物件的存取權。在賦予角色的合適性上,GCP 也會將使用者行為以 IAM Recommander 進行自動化的 AI 推薦,限縮使用者過大的操作權限。

在 IAM 的基礎上,我們可進一步使用 BeyondCorp 資安模型的 IAP(Identity-Aware Proxy)來控管內部成員的資源存取權限,並搭配 OS Login 進一步對使用者進行規範與稽核。詳細介紹可參考《比 SSH 連線 GCE 更好管理!輕鬆以 OS Login 掌握用戶資訊》一文。此外,BeyondCorp 也有針對用戶存取情境的控管服務,即 ACM(Access Context Manager)與 VPC SC(Service Control)的搭配運用,藉此我們能更明確地規範使用者存取的服務,與操作地點及設備等情境。

除了上述針對使用者權限控管的服務外,我們也能透過稽核紀錄(Audit Log),依據需要稽核的服務蒐集操作記錄,稽核使用者對服務的設定修改及資料調用行為。

網路連線控管

GCP 服務是透過軟體定義的虛擬私有雲(Virtual Private Cloud,VPC)制定內部網路環境,而連線的控管則能透過防火牆規則(Firewall rule)進行內部主機的流量出入管理。一般我們可透過白名單允許限定的流量來源網段進入特定主機,避免惡意流量進入。

雖然要確保惡意流量無法直接傷害主機,最好是不給予主機外部 IP(External IP),但沒有外部 IP 的主機是無法直接存取網路資源的,所以這時我們就能透過 Cloud NAT 以代理的外部 IP 對網際網路資源進行單向存取,進而安全地訪問外部資源。而預設也是透過外部網路提供的 Google API 服務,則可透過 Private Google Access,以內網進行訪問。

應用服務控管

承接前文,我們一般藉由不給予主機直接接收外網流量的方式提高安全性,所以要讓部署的服務能正常對外開放,可透過 Cloud Load Balancer (LB)作為服務對外的接收窗口。而其中透過反向代理的 LB(如 HTTP(S) LB 或 TCP/SSL Proxy LB),會以 GFE 作為外部流量的閘口,將用戶部署的服務保護在 GCP 強大的基礎設施後。

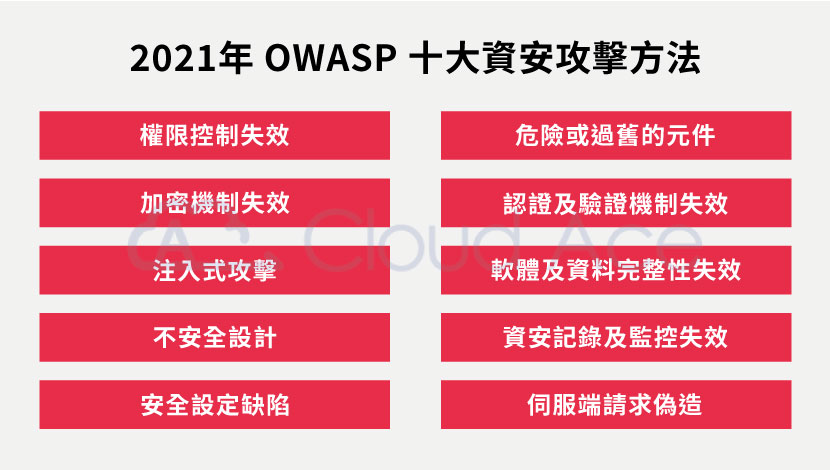

此外,LB 亦可搭配 Cloud Armor 設置 WAF(Web Application Firewall)規則,GCP 提供了針對 OWASP 十大資安攻擊方法的預置防禦規則,可透過簡易的設定自動偵測並防禦外部惡意流量。另外,Cloud Armor 也能針對網段、地區、URL、Header 或請求頻率制定客製化規則,進而阻擋特定攻擊來源或服務弱點。

資料加密控管

我們都知道 GCP 會對儲存在雲端上的資料進行預設的拆分加密,而這個加密又會透過資料加密金鑰(Data Encryption Key,DEK)與金鑰加密金鑰(Key Encryption Key,KEK)的兩階段加密來完成。我們可透過 KMS(Key Management Service)使用自管金鑰取代預設的 KEK 來參與資料加密,達到更深度的資料控管。

而除了加密儲存資料,我們也能透過 DLP(Data Loss Prevention)偵測接收資料的特定敏感內容,並搭配 KMS 服務加密。舉例來說,我們可針對客戶的身份證號進行自動化偵測,並使用 KMS 儲存的加密金鑰以 DLP De-Identify 服務進行加密,避免操作人員直接閱讀,並可在有需要時再透過 DLP Re-Identify 服務回復至可閱讀狀態。

2大企業愛用的 GCP 雲端資安架構

前文為大家介紹了 GCP 常見的資安與網路服務,下面我們分別透過兩個範例帶大家了解如何基於不同情境組合這些服務。此次兩個情境分別是封閉網路的雲地整合架構,與透過 BeyondCorp 資安模型建構的身份與情境感知架構。

雲地整合的封閉式資安架構

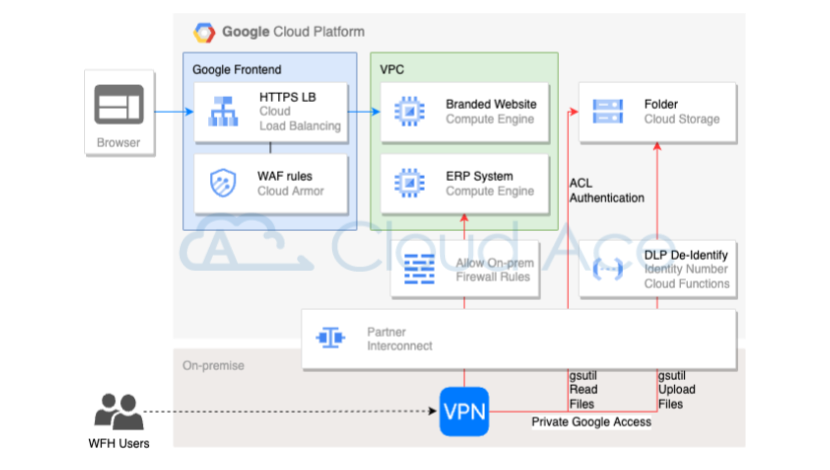

在此範例中,我們假設情境為遠距辦公的員工透過 Client VPN 以公司內網登入雲端 ERP 系統,並上傳含有客戶機敏資料的檔案至雲端儲存空間(僅有特定人士可以存取檔案或瀏覽該機敏資料內容)。而公司的形象網站也部署在雲端,提供外界存取。

由上圖可知,整個架構避免了在雲端主機掛載外部 IP。雲端部署的服務分為對內與對外,對內流量直接透過地端以 Interconnect 從內網存取,並使用雲端防火牆控管;對外服務則使用 Global HTTP(S) LB 開放,並透過 Cloud Armor 阻擋已知的惡意流量來源並套用預設 WAF 規則。而儲存的機敏訊息可藉由 Cloud Function 以 DLP API 偵測並加密,進而儲存進 Cloud Storage,並增加 Folder 的 ACL 設置,允許特定員工存取檔案,而這些 GCP 服務的呼叫皆可透過 Private Google Access 由地端內網執行。

基於情境感知的零信任資安架構

有別於上面範例以封閉的網路環境實踐系統安全性,這裡我們觀察在同樣的遠距辦公情境中,如何透過 Google BeyondCorp 資安模型實踐 Zero Trust 的安全架構,讓用戶能透過網際網路直接安全地存取公司應用資源。

BeyondCorp 的核心訴求是讓用戶能不透過 VPN,直接以網際網路存取服務,而其中最重要的安全實踐便是透過身份與情境感知判斷用戶存取權。如上圖,客戶 ERP 系統可直接透過 IAP 設置允許特定用戶存取網頁應用服務。而在雲端主機的維運存取上,也能透過 IAP TCP Forwarding ,在不提供外部 IP 的情況下直接以網際網路連線主機。

最後在 GCP 服務的存取上,則透過 ACM 與 VPC SC 的組合限定服務存取範圍,使 Cloud Storage 與 DLP API 的使用被限縮在台灣,且僅允許特定的 Service Account 執行加密與上傳。

這次我們介紹了 GCP 針對基礎建設的深度防禦策略,與客戶需自行設置的常用資安服務,但礙於篇幅還有許多實用的資安服務沒有提及。因此如果還不清楚該如何配置自己的雲端環境,歡迎與我們聯繫,讓我們協助您規劃最合適且安全的雲端基礎建設!

▋延伸閱讀:

・【GCP 資安攻略】GCP 資訊安全各項功能簡介

・比 SSH 連線 GCE 更好管理!輕鬆以 OS Login 掌握用戶資訊

・代管式 Active Directory 是什麼?架構、優點一次解析

・代管式 Active Directory 教學― AD 網域服務及雲地混和環境實作